«Закон» чашки чая в кибербезопасности или как предотвратить направленные атаки 05.12.2019 11:16

«Закон» чашки чая в кибербезопасности или как предотвратить направленные атаки 05.12.2019 11:16Решение Endpoint Security защищает от трудно обнаруживаемых угроз на каждой стадии цепочки атаки, не давая хакерам распространиться по вашей сети

Каждым утром, перед тем как направиться на помощь киберзащитникам в спасении мира, я начинаю свой день с чашки чая. Этим утром я случайно добавил в чай соль вместо сахара, и тут меня осенило: это же одна из главных проблем безопасности наших дней. Невозможно извлечь дробленую соль из моей чашки чая, единственным способом полностью избавиться от нее является опорожнение всей чашки. Аналогичная ситуация происходит с компанией, которая сталкивается с направленной атакой. Атакой, в которой злоумышленники достаточно квалифицированны, чтобы проникнуть в сеть и использовать множество технологий, чтобы распространиться по сети, избежать обнаружения и создать хаос. Даже если вы обнаружили машину, через которую произошло проникновение, единственным способом избавиться от присутствия и действий злоумышленника после проникновения является перестройка сети с нуля.

Проблема направленной атаки

На современном ландшафте киберугроз мы наблюдаем рост сложных направленных атак на организации, и эти атаки становятся более массивными как с точки зрения используемых методов, так и с точки зрения воздействия. Направленные вирусы-вымогатели, тип направленных атак с особенно высокодоходной для хакеров полезной нагрузкой, по-прежнему остаются одной из наиболее значительных проблем кибербезопасности для организаций. Согласно отчету об угрозах безопасности от Symantec, посвященному направленным вирусам-вымогателям, количество компаний, пострадавших от таких атак, существенно выросло с 2017 года. В прежние времена с подобными атаками сталкивались не более двух компаний в месяц, в 2019 году мы видим, что ежемесячно свыше 50 компаний страдают от вирусов-вымогателей. Некоторые атаки привели к зашифровке тысяч компьютеров и краже конфиденциальной информации, что привело к потере бизнеса, репутации и миллионов долларов, потраченных на избавление от вируса.

Источник: отчет Symantec «Targeted Ransomware: An ISTR Special Report»

Последние направленные атаки вирусов-вымогателей показали, что злоумышленники используют широкий набор методов и инструментов для распространения по сети, стремясь добраться и заразить как можно больше компьютеров в вашей компании. К таким методам относятся методы «подручных средств», которые предполагают использование возможностей установленных на целевой машине операционных систем и инструментов для распространения по сети. Преимуществом этого метода является то, что хакеру не нужно создавать множество или несколько файлов на жестком диске, что снижает шанс обнаружения традиционными инструментами безопасности. К часто используемым методам «подручных средств» относятся инструменты двойного использования, такой как PsExec, позволяющий выполнять процессы на других системах, бесфайловые инструменты, как Mimikatz, например, используемый для эскалации привилегий, а также PowerShell для выполнения команд и проведения разведки.

Кто рано встает, тот хакера ловит

Корпоративные службы безопасности знают о рисках направленных атак, но они стараются работать на опережение этих угроз. Существует общее заблуждение о том, в интервале между взломом первой машины и распространением по сети есть достаточно времени для остановки атакующих. Некоторые вендоры средств безопасности говорят, что такой интервал может длиться в среднем 2 часа и считают, что вы можете избавиться от угрозы за 60 минут и опередить ее.

Для некоторых направленных атак это может сработать, но другие атаки, становящиеся все более распространенными сегодня, могут разрушить вашу среду за считанные минуты, и ожидание 60 минут оставит вас, прямо говоря, на пепелище. Когда вирус-вымогатель NotPetya атаковал международную транспортную и логистическую компанию в 2017 году, вредоносный код распространился по сети всего за 7 минут. В другом случае NotPetya смог заразить 1000 машин менее, чем за 2 минуты.

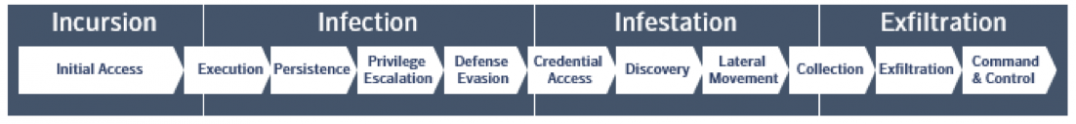

Для эффективной защиты от направленных атак необходимо действовать быстро и как можно раньше предотвращать угрозы на каждой стадии цепочки атаки. Ниже приводятся фазы расширенной направленной атаки, согласно методу MITRE ATT&CK:

Хакеры настойчиво и часто быстро перемещаются по цепочке атаки, поэтому вы не можете позволить себе спокойно ждать взлома и не предпринимать никаких действий. Вы также не можете позволить себе полагаться на методы ручного реагирования. Единственным способом борьбы с такими расширенными угрозами является повышение устойчивости компании к атакам как можно раньше, даже на фазе, предшествующей атаке, через снижение площади атаки. Если хакер нашел брешь, то критически важным является блокирование его на конечной точке до распространения в сети.

Подход к безопасности конечных точек от компании Symantec

Именно поэтому у нас в Symantec мы фокусируемся на защите не только по всей цепочке MITRE ATT&CK, но и за ее пределами, на стадии, предшествующей атаке, и стадии, следующей за взломом, и начинаем предотвращение и борьбу как можно раньше. С этой целью в основе нашей платформы Endpoint Security лежат 4 принципах: снижение площади атаки (Attack Surface Reduction), предотвращение атаки (Attack Prevention), предотвращение взлома (Breach Prevention) и обнаружение и реагирование на конечной точке (Endpoint Detection and Response (EDR)). Используя эти принципы, решение Symantec Endpoint Security предоставляет самую глубокую защиту с наиболее широким охватом и с наибольшим выбором вариантов развертывания через единый агент и единое управление.

Снижение площади атаки

Эти элементы отвечают за меры, которые мы можем заблаговременно принять для того, чтобы организации стали более устойчивыми к атакам. Сюда входит внедрение предупредительного расширенного контроля политик и методов избавления от уязвимостей в приложениях, Active Directory и операционных системах. Оценка взлома, возможность, которая есть только у Symantec, непрерывно работает в фоновом режиме и собирает информацию о конфигурациях Active Directory, привилегированных учетных записях, настройках безопасности и т.д. Также мы используем анализ рисков по известным уязвимостям, чтобы приоритизировать реагирование и гарантировать то, что борьба с наиболее серьезными угрозами происходит в первую очередь.

С помощью контроля устройства (Device Control), контроля приложений (App Control) и политики изолирования (Isolation Policies) администраторы могут ограничить возможности пользователей или приложений использовать вредоносный код, расположенный вне корпоративной среды, что снижает риск эксфильтрации. Администраторы могут контролировать доступ к файлам, реестру и устройству, использовать белые списки приложений, что позволяет запускать только гарантированно хорошие приложения и изолировать неизвестные приложения, которые могли бы запустить вредоносный код на машинах.

Предотвращение атак

Наш комплекс инструментов для предотвращения атак включает в себя предупреждение вредоносного кода на рабочих станциях, защиту от угроз на мобильных устройствах (Mobile Threat Defense (MTD)) для iOS и Android устройств и анализ целостности сети (Network Integrity) для современных операционных систем (Windows 10, Windows 10 в S-mode и Windows на устройствах Arm). Эти инструменты используют методы обнаружения на основе машинного обучения и ИИ для эффективной защиты от файловых и бесфайловых угроз на устройстве, в операционной системе и на уровне приложения.

Для блокирования атакующих на стадии вторжения и заражения в цепочке ATT&CK мы используем такие инструменты, как продвинутое машинное обучение для обнаружения на стадии, предшествующей выполнению кода, и защиты от известных и неизвестных угроз; анализ репутации для определения безопасности файлов и веб-сайтов с помощью Symantec’s GIN; мониторинг поведения подозрительных файлов и предупреждение запуска кода в памяти для блокирования атак нулевого дня в уязвимых приложениях и программном обеспечении. Кроме этого, наша возможность безопасного подключения (Secure Connection) предотвращает сетевые угрозы через устройства в роуминге при помощи защиты Wi-Fi подключений с автоматическим запуском VPN.

Предупреждение взломов

Если атака смогла обойти все средства предупреждения атаки, то она попытается взломать систему всего предприятия либо через горизонтальное распространение, либо через взаимодействие с командным сервером (вертикальное распространение) для дальнейшего инфицирования и эксфильтрации.

Одной распространенной технологией, которая используется атакующими для горизонтального распространения, является манипуляции с Active Directory с целью кражи высоко привилегированных учетных данных. Инструмент Endpoint Security идентифицирует попытки такого взлома, завлекая хакеров с помощью технологий обмана, таких как фальшивые файлы, учетные данные и веб-запросы. При помощи обфускации происходит изменение восприятия хакером ресурсов AD компании с конечной точки, это гарантирует раннюю изоляцию и предупреждение взлома. Кроме того, мы используем возможности межсетевого экрана (Network Firewall), предупреждения вторжений (Intrusion Prevention) и черные списки на основе IP, что помогает предотвратить эксфильтрацию данных и информационный обмен хакеров с командным сервером.

Endpoint Security – единственное решение, которое блокирует хакеров на старте – на конечной точке – до того, как они смогут использовать Active Directory для доступа к другим ресурсам и проникновения в сеть.

Обнаружение и защита

Даже если вы найдете машину, защита которой была взломана во время атаки, и полностью уничтожите ее, то не решите проблему, так как атакующие обычно инфицируют несколько конечных точек в компании и могут оставить свой код в спящем виде. Эти инфицированные машины трудно обнаружить, поэтому крайне важно наличие инструмента обнаружения и реагирования на конечных точках (Endpoint Detection and Response (EDR)). Решение Symantec EDR совместно с анализом экспертных SOC предоставляет специалистам, обеспечивающим реагирование на инцидент, полную картину действий хакера на устройстве. Использование облачной аналитики в реальном времени, которая может идентифицировать наиболее скрытые действия направленной атаки, дает возможность специалистам по ИБ быстро расследовать и закрывать инциденты, минимизируя последствия атаки.

Наш анализ направленных атак (Targeted Attack Analytics) представляет собой основной элемент при предупреждении атак, потому что автоматизация гарантирует реагирование в течение секунд или минут. Наши исследователи изучают телеметрию от свыше 175 миллионов конечных точек, пользующихся защитой Symantec, и предоставляют анализ атакующих, методов, зараженных машин и руководство по восстановлению. Наши инструменты поиска угроз (Threat Hunting) содержат встроенные инструкции с лучшими методиками для обнаружения аномального поведения. И наконец, инструмент быстрого реагирования (Rapid Response) предпринимают прямые действия для восстановления на конечных точках.

Как Symantec предупреждают GoGalocker и APT28

После ознакомления с нашим защитным комплексом давайте рассмотрим некоторые из этих возможностей в действии. В качестве примера направленных атак я возьму GoGalocker и APT28. В последующих абзацах я покажу, какие технологии используются этими группами атак, и как решение Endpoint Security блокирует хакеров на каждой стадии цепочки атак.

GoGalocker

GoGalocker, семейство высоко разрушительных вирусов-вымогателей, которое появилось в начале 2019 года, атаковало компании из разных секторов. В марте 2019 норвежский алюминиевый гигант Norsk Hydro заявил, что он пострадал от атаки вируса-вымогаталя, идентифицированного как GoGalocker, в ходе которой были парализованы компьютеры и деятельность компании. Эти и другие подобные атаки быстро и косвенно демонстрируют масштаб ущерба, который могут нанести бизнесу современные хакеры.

Ниже представлены методы атаки, которые использует GoGalocker для инфильтрации компаний и шифрования машин в широком масштабе. Эти техники соотнесены с принципами MITRE ATT&Ck.

В общих чертах, после того, как владельцы GoGalocker смогли попасть в сеть жертвы, они фокусируются на сети и получении учетных данных для доступа к другим машинам и эскалации привилегий. Атакующие задействуют популярные «подручные средства», использующие ресурсы в среде жертвы, Windows ресурсы, например, для запуска шелл-кода. Они также используются такие инструменты как Mimikatz и PuTTY для отключения инструментов безопасности и изменения привилегий. После того, как хакеры получили учетные данные, они распространяют вирус-вымогатель. И наконец, они заканчивают сеанс текущего пользователя, вероятно, чтобы помешать кому-то авторизоваться и остановить процесс шифрования.

Подобно многим направленным атакам, основная деятельность вирусов-вымогателей направлена на кражу учетных данных и горизонтальное распространение. Symantec обеспечивает защиту на каждой стадии цепочки атак GoGalocker. Такие технологии, как Intrusion Prevention и межсетевые экраны блокируют установку подключения к командному серверу, а Active Directory Security предупреждает горизонтальное распространение и доступ к учетным данным с помощью обфускации просмотра атакующим Active Directory.

APT28

APT28 - это семейство угроз, которое направлено на правительственные, военные организации и спецслужбы. Приведенная ниже тепловая карта показывает методы, которые использует APT28 для кражи информации.

Для захвата плацдарма в среде жертвы хакеры обычно используют специально созданные целевые фишинговые письма и провоцируют пользователей открыть их. Они могут также использовать сканирование уязвимостей, атаки типа «waterhole attacks» (использование официальных веб-сайтов для развертывания вредоносного кода) и атаки нулевого дня для первичной инфильтрации. Попав внутрь, хакеры крадут учетные данные домена с помощью Mimikatz и Keyloggers, инструментов, которые крадут учетные данные из браузеров и почтовых клиентов. После поучения учетных данных, которые используются позже для доступа к другим конечным точкам, атакующим необходимо локализовать свои цели. И это не так сложно, как можно было подумать. Они опрашивают Active Directory, потому что именно там находится вся информация о ресурсах. Считайте Active Directory картой сокровищ компании. После обнаружения целей им нужно распространяться по сети. Используя санкционированные службы и методы Pass-The-Hash, с помощью украденных учетных данных они инфицируют большее количество конечных точек. И наконец, после кражи ценных данных из базы данных, документов и электронных писем они эксфильтруют данные.

Symantec защищает от APT28 на каждой стадии поэтапной кибератаки. На стадиях начального доступа до начала выполнения кода мы используем продвинутое машинное обучение, которое позволяет обнаружить вредоносный код на основе статических признаков. Во время стадии выполнения мы используем продвинутый эвристический анализ и глубокий анализ репутации файлов для предупреждения угроз в момент выполнения. Мы прекращаем внутреннюю разведку и останавливаем распространение кода по сети, используя обфускацию Active Directory, а также блокируем исходящий поток данных с помощью IPS и узкоспециализированного поиска угроз.

Время – это все

Ландшафт кибербезопасности сегодня изменился. Подобно тому, как невозможно извлечь частицы соли или сахара из чашки теплого чая, также невозможно изгнать хакеров, инициировавших направленную атаку, после проникновения их в сеть. Сегодня хакеры действуют быстро и становятся все более настойчивыми. Они следуют пути наименьшего сопротивления в вашей компании, пытаясь проникнуть внутрь. Они используют множество точек входа, мобильные устройства, например, и оперативно охотятся за учетными данными администраторов домена после проникновения, чтобы достичь полного контроля над предприятием. Если это происходит, единственный способ избавиться от них – перестроить весь домен. Подобные атаки могут реализоваться за несколько минут, не часов или дней, требуя от защитников предупреждения угроз на ранних стадиях цепочки атаки, перед нанесением ущерба.

Symantec Endpoint Security реально снижает возможность взлома в вашей компании с начала до конца в автоматической режиме. Мы защищаем все операционные системы и конечные точки, традиционные и современные, в вашей среде с помощью единого решения. Вы получаете снижение площади атаки, обнаружение и предупреждение атак на каждой стадии цепочки «убийственной атаки», и это единственный способ вовремя отследить начало взлома и предупредить его.

В следующем блоге этой серии, посвященной Symantec Endpoint Security, мы обсудим архитектуры управления, чтобы помочь клиентам там, где они сейчас - on-premises, и там, куда они направляются – в облаке.