Symantec в обзоре рынка Endpoint Detection and Response (EDR) 05.07.2018 16:29

Symantec в обзоре рынка Endpoint Detection and Response (EDR) 05.07.2018 16:29Для многих организаций все актуальнее становится вопрос пересмотра стратегии защиты конечных точек, традиционных средств уже становится недостаточно для противодействия современным киберугрозам. В обзоре мы расскажем о решениях нового поколения по передовой защите конечных точек от сложных угроз — Endpoint Detection and Response (EDR): почему появился новый рынок, какие тенденции на нем присутствуют, какие преимущества и особенности есть у решений от Check Point, Сisco, Cyberbit, FireEye, «Лаборатории Касперского», Microsoft, Palo Alto и Symantec.

Введение

Все более острой проблемой для многих организаций из различных сфер деятельности становится вероятность столкновения с целенаправленными атаками, которые все чаще применяют сочетание распространенных угроз, уязвимостей нулевого дня, уникальных схем без использования вредоносного программного обеспечения, бесфайловых методов и пр. Использование решений, построенных на базе превентивных технологий, а также систем, нацеленных точечно на обнаружение сложных вредоносных активностей только в сетевом трафике, не может быть достаточным для защиты предприятия от сложносоставных целенаправленных атак. Конечные точки, включая рабочие станции, ноутбуки, серверы и смартфоны, также являются критически важными объектами контроля, так как они остаются для злоумышленников в большинстве случаев достаточно простыми и популярными точками проникновения, что повышает значимость контроля за ними.

Платформы защиты конечных точек (Endpoint Protection Platform — EPP), которые обычно присутствуют на инфраструктуре у большинства организаций, отлично защищают от массовых, известных, а также и ряда неизвестных угроз, но в большинстве случаев, построенных на базе уже ранее встречающихся вредоносных программ.

Со временем техники нападения киберпреступников претерпели значительные изменения. Злоумышленники стали более агрессивны в своих атакующих подходах и более совершенны в организации всех этапов процесса. А потому большое количество компаний, несмотря на использование решений по защите конечных точек (EPP), все же подвергаются компрометации. Это означает, что сегодня организациям уже необходимы дополнительные инструменты, которые помогут им эффективно обнаруживать новейшие, более сложные угрозы, с которыми уже не в состоянии справиться традиционные средства защиты, изначально не разрабатываемые против подобного рода угроз. Эти средства защиты хотя и выявляют инциденты на конечных точках, но обычно не способны определить, что поступающие предупреждения могут быть составными частями более опасной и сложной схемы, которая может повлечь за собой значимый для организации ущерб.

Современная защита конечных точек нуждается в адаптации к современному ландшафту сложных угроз и должна включать функциональность по обнаружению комплексных атак, направленных на конечные точки, и быть способной оперативно реагировать на найденные инциденты (Endpoint Detection and Response — EDR).

Ожидаемым результатом от внедрения EDR-решения по противодействию сложным угрозам будет организация передовой защиты конечных устройств, что приведет к заметному уменьшению поверхности комплексных целевых атак и тем самым к сокращению общего числа киберугроз.

В обзоре мы расскажем о технологии EDR, о взаимодействии EDR с решениями класса EPP, а также о рынке решений данного класса в целом.

Современные угрозы, направленные на конечные точки

Все чаще и чаще появляются новости об очередном громком инциденте. Компаниям приходится признавать факт направленной на них кибератаки и подсчитывать прямые и косвенные убытки.

Очевидно, что опубликованная информация об успешно проведенных атаках, направленных на различные государственные и коммерческие организации, — это всего лишь маленькая часть от их реального количества. С уверенностью можно утверждать, что количество киберинцидентов и уровень последствий от них гораздо выше, чем представляется нам в средствах массовой информации.

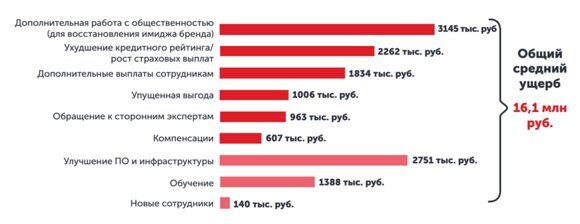

Например, собранные цифры в ходе глобального исследования рисков информационной безопасности для бизнеса Kaspersky Lab Global Corporate IT Security Risks Survey подтверждают, что успешные кибератаки действительно обходятся дорого компаниям. Для каждой из рассматриваемых категорий затрат были рассчитаны средние потери, которые понесли организации в России, столкнувшиеся с ИБ-инцидентами. А сумма всех категорий позволила оценить среднюю величину общего ущерба, нанесенного успешной атакой, которая составила более 16 миллионов рублей.

Рисунок 1. Средние затраты компаний, столкнувшихся с ИБ-инцидентами, Kaspersky Lab Global Corporate IT Security Risks Survey, 2017

По данным исследования компании PWC, опубликованным в отчете «Глобальные тенденции информационной безопасности на 2018 год», руководители организаций, использующих системы автоматизации, признали растущую опасность киберугроз и значимость потенциальных негативных последствий от кибератак. В качестве основного возможного результата кибератаки 40% участников опроса в мире и 37% по России назвали нарушение операционной деятельности, 39% — утечку конфиденциальных данных (48% — в России), 32% — причинение вреда качеству продукции (27% — в России).

В наши дни на рынке отмечается новая тенденция современных направленных атак, где злоумышленники в качестве своих жертв выбирают уже не только крупные организации, но и цели поменьше и все чаще используют небольшие организации в цепочке атаки на крупные компании. Злоумышленники становятся более аккуратными к затратам на подготовку атак и стремятся как можно сильнее минимизировать расходы, вследствие чего стоимость организации эффективной целенаправленной атаки значительно снижается, и, соответственно, возрастает и общее количество атак в мире.

Это подтверждает и статистика. По данным международного опроса, проведенного аналитическим агентством B2B International по заказу «Лаборатории Касперского», доля целенаправленных атак в 2017 году выросла на 10% по сравнению с 2016 годом и составила 23%. Это означает, что почти четверть компаний стали жертвами этих атак и почти две трети респондентов (63%) считают, что угрозы, с которыми они столкнулись в 2017 году, стали на порядок сложнее. А 53% компаний считают, что защита их организаций рано или поздно будет взломана. В результате большинство организаций понимают, что невозможно избежать брешей в системах ИБ и вероятность столкновения с целенаправленной атакой с каждым днем возрастает.

В комплексных атаках, направленных на конкретные организации, применяются: мультивекторный подход к проникновению, поиск уязвимых мест в инфраструктуре, тщательное изучение существующих средств защиты с целью их обхода, использование специально разработанного или модифицированного вредоносного кода, применение социальной инженерии, шифрования и последующей обфускации для исключения вероятности обнаружения.

По данным отчета о современном ландшафте угроз SANS 2017 Threat Landscape Survey: Users on the Front Line:

- 74% респондентов назвали одним из распространенных способов проникновения вредоносных объектов в организацию зараженные ссылки в теле электронных писем или исполняемые вредоносные файлы, распространяющиеся в виде вложений;

- 48% респондентов выделили активацию вредоносов с зараженных веб-сайтов или самостоятельную загрузку вредоносных файлов при посещении веб-страниц;

- 30% указали на уязвимости приложений на конечных точках пользователя и др.

Рисунок 2. Vectors Threats Use to Enter Organizations, SANS 2017 Threat Landscape Survey: Users on the Front Line

По данным этого же отчета, 81% опрошенных компаний считают, что средства по защите конечных точек становятся наиболее востребованными инструментами.

Наблюдая за эволюцией угроз от массовых к направленным, мы видим потребность в добавлении к автоматическому блокированию более простых угроз, продвинутое обнаружение направленных сложных угроз и в целом перестроения рынка и смене фокуса от защиты отдельных рабочих мест к обеспечению безопасности целого предприятия с привлечением не только специалистов ИТ-департамента, но и специалистов по информационной безопасности и аналитиков для дальнейшего расследования инцидентов, оперативного реагирования и поиска новейших угроз.

Рассмотрим более подробно ключевые тенденции развития угроз, затрагивающие конечные точки сети.

Рост бесфайловых (fileless) атак

Бесфайловые атаки — это атаки, которые не размещают никаких файлов на жестком диске. Отследить такого рода активности на порядок сложнее. Злоумышленники могут использовать эксплойты, макросы, скрипты и легитимные инструменты. Можно выделить несколько видов бесфайловых атак:

- размещение в оперативной памяти;

- сохранение в реестре Windows;

- использование доверенного программного обеспечения: инструментов Windows, различных приложений и т.п. для получения учетных данных целевых систем для вредоносных целей;

- атаки с использованием скриптов.

С каждым годом вероятность столкновения с направленными атаками на конечных точках для организаций увеличивается. Вместо установки вредоносных исполняемых файлов, которые антивирусные движки могут без проблем оперативно находить и блокировать, злоумышленники используют различные комбинации с применением бесфайловых методов, заражая конечные точки и не оставляя при этом артефактов, которые можно было бы обнаружить в ста процентах случаев антивирусом.

Опрос CISOs Investigate: Endpoint Security by Security Current, в котором были включены отзывы руководителей по информационной безопасности, которые уже используют решения по продвинутой защите конечных точек или только планируют, а также ответы проанкетированных производителей этих решений показали, что противодействие бесфайловым атакам на конечных точках является одним из главных атрибутов информационной безопасности, на который стоит обратить особое внимание.

Рисунок 3. Top 10 Endpoint security attributes, CISOs Investigate: Endpoint Security by Security Current, 2017

По данным опрошенных организаций, 29% нападений, с которыми они столкнулись в течение 2017 года, были бесфайловыми, что на 9% больше, чем годом ранее. New Ponemon Institute прогнозируют, что эта пропорция продолжит расти, и в 2018 году бесфайловые атаки составят 35% от общего количества всех прогнозируемых атак.

Рисунок 4. График роста бесфайловых атак, New Ponemon Institute, 2017

Потребность в дополнительной защите конечных точек

Большое количество успешных бесфайловых атак еще больше подрывает доверие организаций к их существующим защитным средствам. Согласно отчету аналитического агентства Forrester по заказу Google за 2017 год Rethink Enterprise Endpoint Security In The Cloud Computing Era, более половины мировых предприятий (53%) столкнулись в течение года по меньшей мере с одним фактом компрометации или нарушением на стороне конечных устройств, несмотря на использование технологий защиты. Стоит отметить, что более трех четвертей обнародованных случаев на инфраструктуре, связанных с компрометацией, касались бесфайловых методов. Проведенное глобальное исследование также показало, что предприятия начали активно рассматривать продвинутые инструменты по обнаружению и аналитике сложных угроз на конечных точках. 48% компаний считают приоритетным для себя повысить эффективность обнаружения сложных угроз на конечных точках, а 42% планируют улучшить аналитику. В результате всё больше организаций начинают задумываться о дополнительных инвестициях в новые продвинутые технологии по защите конечных точек, в решения класса EDR.

Рисунок 5. Данные по приоритетным направлениям защиты конечных точек, Rethink Enterprise Endpoint Security In The Cloud Computing Era, Forrester, 2017

Рост стоимости и сложности защиты конечных точек

Контроль всех конечных точек, взаимодействующих с ресурсами компании, становится все более сложным процессом, поскольку их количество и разнообразие растет с огромной скоростью. Почти три из четырех респондентов (73%) исследования New Ponemon Institute отметили, что для их организации стало более сложным и трудоемким процессом контролировать конечные точки, и при этом только треть респондентов указали, что они обладают достаточным количеством собственных ресурсов для мониторинга и управления рабочими станциями и серверами и еще меньше для расследования инцидентов и оперативного реагирования.

Согласно информации, предоставленной в отчете «Новые угрозы — новые подходы: готовность к риску для защиты от сложных атак» от «Лаборатории Касперского» за 2017 год, становится очевидным недостаток квалифицированных специалистов по реагированию на инциденты и отсутствие у многих компаний собственных экспертов, что вынуждает прибегать к сторонней помощи для ликвидации последствий атак. 40% российских респондентов сообщили, что кибератака заставила их обратиться к услугам сторонних консультантов, способных разобраться с угрозой. В сегменте крупного бизнеса 48% компаний отметили, что им требуется больше ИБ-специалистов в противовес ИТ-специалистам общего профиля.

Компании, планирующие использовать функциональность по обнаружению сложных угроз на конечных точках, сталкиваются с тем фактом, что значительная часть из них не обладает необходимыми знаниями и ресурсами для полномасштабного развертывания EDR-решения или его надлежащего использования.

Переход от простого администрирования ИТ-отделом решений EPP к необходимости привлечения соответствующих ресурсов ИТ-безопасности при использовании EDR-решений приводит к потребности в инженерах по безопасности и аналитиках угроз с достаточным уровнем знаний и опыта, чтобы обеспечить максимальную пользу от внедрения EDR.

Это могут быть внутренние обученные сотрудники или привлеченные эксперты в рамках различных сервисов, понимающие, как извлечь выгоду из платформы EDR и организовать эффективный процесс реагирования на инциденты.

По данным отчета Cisco по информационной безопасности за 2017 год, в России организации начинают предпочитать внешние услуги, например, 35% крупных корпораций пользуются внешними услугами по реагированию на инциденты, а 39% сервисами по аналитике угроз.

Рисунок 6. Процент крупных корпораций, использующих внешние услуги, Cisco Systems, 2017

Рост ущерба от атак на конечные точки

Исходя из цифр, которые предоставляет нам New Ponemon Institute, в среднем за 2017 год компании потеряли из-за успешных атак, в которых злоумышленники обошли существующие системы безопасности конечных точек, в общей сложности более 5 миллионов долларов (средняя стоимость 301 доллар США на одного сотрудника), что является значительной цифрой и говорит о том, что современные компании нуждаются в пересмотре своей стратегии защиты конечных точек.

Рисунок 7. Стоимость атак на конечные точки сети, New Ponemon Institute, 2017

Мировой рынок EDR-решений

Несмотря на популярность традиционных средств защиты конечных точек, многие организации тем не менее рассматривают и добавляют новые технологические возможности поверх своих EPP-решений, чтобы повысить качество обнаружения сложных угроз и ускорить процесс реагирования на них, уменьшая тем самым вероятность возникновения успешных атак и разрушительного влияния на бизнес.

Как мы видим, в обеспечении безопасности конечных точек на рынке присутствуют две разные категории средств: предотвращение/блокирование угроз (EPP) и расширенное обнаружение и реагирование (EDR). Объединяющим элементом этих решений, в большинстве случаев, выступает антивирусный движок, который для систем класса EPP работает в режиме блокировки, а для EDR служит одним из движков, ориентированным на обнаружение сложных угроз в комплексе с другими детектирующими механизмами, такими как: IoC-сканирование, Yara-правила, песочница (поддерживают не все производители в рамках своих EDR-решений), доступ к Threat Intelligence и пр.

Отдельно стоит отметить, что в решениях класса EPP включена еще функциональность по контролю приложений и устройств, веб-контролю, оценке уязвимостей, патч-менеджменту, URL-фильтрации, шифрованию, межсетевому экранированию и пр.

Рисунок 8. The Endpoint Security Continuum, ESG: Redefining Next-generation Endpoint Security Solutions

Как мы видим, каждая из систем EPP и EDR сочетает в себе то, что отсутствует (или частично присутствует) в другой системе и что безусловно приводит к необходимости и важности взаимодействия этих решений. У EPP и EDR есть общая цель по противодействию угрозам, для достижения которой эти продукты используют различные подходы и функциональные возможности. Синергия использования этих решений ведет к общему более глобальному подходу защиты конечных точек.

В момент появления полнофункциональных самостоятельных систем класса EDR рынок решений по защите конечных точек был разделен на поставщиков, которые обеспечивают автоматическое предотвращение, и на тех, которые обеспечивают продвинутое обнаружение и реагирование. Хотя стоит отметить, что у пары-тройки вендоров на тот момент в портфеле уже присутствовали оба класса решений — и EPP, и EDR, но позиционировались они как совсем отдельные продукты.

Со временем произошли изменения, и большинство поставщиков начали объединять свои подходы в обеспечении как продвинутого обнаружения, так и предотвращения. Рынок решений данного класса активно развивается и формируется. Некоторые из поставщиков решений класса EPP выпустили собственные новые продукты класса EDR для получения полной картины по защите конечных устройств, другие просто доработали решения для предоставления возможности взаимодействия со сторонними поставщиками, как EPP, так и EDR-решений соответственно. Тенденция объединения решений EPP и EDR хороша для потребителей этих технологий и, вероятнее всего, продолжит развиваться в этом направлении, что должно привести к более глубокому взаимодействию этих решений. Например, к использованию единого агента на конечных точках, если это еще не реализовано в рамках одного производителя двух технологий, так и к более прозрачному взаимодействию по передаче вердиктов из EDR в EPP-решения и пр.

Рынок все еще находится на стадии формирования. По прогнозу аналитического агентства Gartner, принимая во внимание растущую потребность в быстром и эффективном обнаружении и оперативном реагировании на передовые угрозы на конечных точках, рынок EDR-решений будет стремительно расти. В настоящее время агенты EDR-решений установлены примерно на 40 миллионах конечных точек (менее чем у 6% от общей базы конечных устройств). По оценкам Gartner, совокупные расходы организаций на решения EDR будут расти и к 2020 году составят около 1,5 млрд долларов США. Это при совокупном среднегодовом темпе роста в 45.3%, что заметно быстрее, чем прогноз совокупного среднегодового темпа роста в 2.6% для рынка решений EPP, а также чем в 7.0% для общего рынка решений по ИБ.

Рисунок 9. EDR Market vs EPP Market, Gartner, CS Communications Infrastructure Team, Credit Suisse Research

Аналитические агентства, вслед за формирующимися тенденциями рынка, перестраиваются в сторону формирования единых отчетов по защите конечных устройств (EPP+EDR), и уже почти каждый либо упоминает про EDR-функциональность, либо уже добавил в свои сравнительные анализы как полноценный критерий оценки.

Ведущие аналитические агентства в своих отчетах упоминают следующих производителей по защите конечных точек с включенной EDR-функциональностью. Рассмотрим кратко основные из них.

Gartner

Аналитическое агентство Gartner в ноябре 2017 года выпустило отдельный обзор рынка по EDR: Market Guide for Endpoint Detection and Response Solutions, где детально описаны направления EDR-рынка, деление, тренды и прочее.

В разделе Representative Vendors EDR-обзора Gartner для возможности представления масштаба рынка перечисляет следующих представителей этого рынка решений в алфавитном порядке: Carbon Black, Check Point Software Technologies, Cisco, CounterTack, CrowdStrike, Cyberbit, Cybereason, Cynet, CyTech Services, Digital Guardian, Endgame, enSilo, ESET, Fidelis Cybersecurity, FireEye, G Data Software, IBM, Kaspersky Lab, Malwarebytes, McAfee, Microsoft, OpenText (Guidance), RSA Security, Secdo, SentinelOne, Sophos, Symantec, Tanium, Trend Micro, WatchGuard, Ziften.

Также стоит отметить, что в этом обзоре Gartner начинает упоминать о важности взаимодействия решений классов EDR и EPP и, соответственно, об адаптивной стратегии: Prevent (предотвращение), Detect (обнаружение), Respond (реагирование), Predict (прогнозирование).

Рисунок 10. EDR Functionality, Gartner Market Guide for Endpoint Detection and Response Solutions, 2017

В январе 2018 год Gartner опубликовывает обновленную редакцию своего Магического квадранта Endpoint Protection Platforms по поставщикам решений по защите конечных устройств, где представляет полностью скорректированное определение решений класса EPP. Теперь под решениями класса EPP он понимает решения, предназначенные для контроля и блокирования угроз на конечных точках, а также продвинутого обнаружения сложных угроз и обеспечения оперативного реагирования на инциденты. Это означает, что магический квадрант Endpoint Protection Platforms за 2018 год включает решения класса EPP с включенной функциональностью EDR.

Gartner выделяет следующих производителей, находящихся в квадранте лидеров, и те компании, которые остались на один шаг от лидерства: Symantec, Sophos, Trend Micro, Kaspersky Lab, CrowdStrike.

Рисунок 11. Gartner Magic Quadrant for Endpoint Protection Platforms, 2018

В апреле 2018 года Gartner выпустил еще один отчет касательно платформ защиты конечных точек — Critical Capabilities for Endpoint Protection Platforms, где была проведена оценка по пятибалльной шкале каждого выделенного функционального критерия. В оценке принял участие 21 производитель. Важно отметить, что Gartner в отчете относит две из девяти критически необходимых возможностей решений к EDR-технологии — это EDR Core Functionality (базовая функциональность EDR) и EDR Advanced Response (продвинутое реагирование EDR). Со всеми критериями оценки и представленными аналитическим агентством результатами в табличной форме вы можете ознакомиться в самостоятельном порядке.

Forrester

Международное аналитическое агентство Forrester в своем отчете The Forrester Wave™: Endpoint Security Suites за 2 квартал 2018 года частично учитывает функциональность решений класса EDR, а именно в оценке присутствует следующая функциональность с учетом также функциональности систем класса EPP: automated prevention, detection, remediation, full endpoint visibility, automation, orchestration.

Лидерами по отчету Forrester являются: Bitdefender, Check Point, CrowdStrike, ESET, Sophos, Symantec, Trend Micro. К сильным игрокам на рынке Forrester причисляет следующие компании: Carbon Black, Cisco, Cylance, Kaspersky Lab, Malwarebytes, McAfee, Microsoft.

Рисунок 12. The Forrester Wave™: Endpoint Security Suites, Q2 2018

IDC

Международная исследовательская и консалтинговая компания IDC в своем отчете Endpoint Specialized Threat Analysis and Protection (STAP) Vendor Assessment отмечает следующих лидеров: Carbon Black, Cisco Systems, CrowdStrike, Cylance, McAfee, Symantec, Trend Micro.

Рисунок 13. IDC MarketScape Worldwide Endpoint Specialized Threat Analysis and Protection Vendor Assessment, 2017

The Radicati Group

Некоторые аналитические агентства, например The Radicati Group, сравнивают комплексные подходы к противодействию сложным угрозам, включая как сеть, так и конечные устройства, и в своем отчете Advanced Persistent Threat (APT) Protection — Market Quadrant 2018 оценивают поставщиков комплексных Anti-APT решений в соответствии со списком основных функций и возможностей, с которым вы всегда можете ознакомиться детально, изучив отчет. Отдельно выделяется критерий сравнения по предоставлению решением EDR-функциональности или возможность взаимодействия со сторонними продуктами класса EDR. Особое внимание уделяется возможностям систем EDR по передаче собранной информации с конечных устройств в централизованную базу данных для дополнительного анализа и объединения этой информации с данными, полученными от других средств обнаружения угроз, например, на сети для получения полной картины развития возникающих угроз на всей инфраструктуре.

The Radicati Group отмечает на рынке решений по защите от APT угроз (Advanced Persistent Threat Protection) следующие компании: Barracuda Networks, Cisco, FireEye, Forcepoint, Fortinet, Kaspersky Lab, McAfee, Microsoft, Palo Alto Networks, Sophos, Symantec, Webroot.

Рисунок 14. Advanced Persistent Threat (APT) Protection — Radicati Market Quadrant, 2018

Функциональность решений класса EDR

В этом разделе остановимся более подробно на функциональных возможностях решений Endpoint Detection and Response (EDR).

Современные решения класса EDR позволяют:

- обеспечивать мониторинг конечных точек в режиме реального времени и представлять наглядную визуализацию активностей всех рабочих станций и серверов в корпоративной инфраструктуре из единой консоли;

- эффективно обнаруживать и приоритизировать инциденты информационной безопасности по мере их возникновения на конечных точках;

- записывать и хранить информацию по активностям на конечных точках для последующего расследования комплексных инцидентов;

- предоставлять необходимую информацию специалистам ИБ для оперативного расследования инцидентов;

- реагировать на инциденты, обеспечивая их сдерживание, а также помогают в восстановлении рабочих станций в исходное до инцидента состояние;

- поддерживать возможность взаимодействия с решениями класса EPP.

Рисунок 15. Основные функциональные блоки решений класса EDR

Рассмотрим далее более подробно каждый из блоков.

Наглядность

Решение EDR позволяет проводить наблюдение за всеми действиями конечных точек, например, установка нового программного обеспечения, скачивание файлов, повышение уровня привилегий учетных записей, а также изменения в запущенных процессах, в сетевой активности, в поведении пользователей и др.

Детальный мониторинг всех процессов, запущенных на рабочих станциях и серверах, а также их взаимодействие, например, с исполняемыми файлами и корпоративными приложениями, позволяет организациям получать наглядную картину всего происходящего. А именно отслеживать подозрительное поведение, фиксировать несанкционированный доступ и иные злонамеренные действия. В случае инцидента можно проверить эти данные и понять, на каких пользователей была направлена атака, какие системы могли быть скомпрометированы и какая информация могла пострадать.

Решение EDR отслеживает запуск программ и позволяет определять местоположение вредоносных объектов в корпоративной сети, а также предоставлять информацию о выполняемых ими действиях.

Когда файл попадает на конечную точку, EDR продолжает наблюдать, анализировать и записывать всю активность файла, независимо от его расположения. Если в какой-то момент в будущем будут обнаружены следы атаки, решение может предоставить всю записанную историю поведения используемого в атаке вредоноса: откуда появился, где был, что делал и прочее. Эта информация поможет увидеть всю цепочку процесса и оперативно принять меры по реагированию.

Обнаружение

Крайне важно обнаружить развивающуюся атаку как можно быстрее, до того, как она нанесет серьезный ущерб организации. Решения EDR позволяют обнаружить сложносоставные атаки на их ранних стадиях, используя комбинацию различных механизмов поиска и методов анализа неизвестных угроз, в том числе построенных на базе машинного обучения и поведенческого анализа.

Методы обнаружения:

- IoC-сканирование

EDR осуществляет поиск индикаторов компрометации на конечных точках и их проверку путем периодического или постоянного сканирования всех конечных точек по списку известных артефактов (например, хэши файлов, IP-адреса, имена доменов, значения реестра и пр.). Загрузка в EDR индикаторов компрометации, полученных из внутренних или внешних баз данных об угрозах или других источников, например, через рассылку от ФинЦЕРТ, позволяет организациям оперативно обнаруживать и реагировать на угрозы, а также задавать автоматические правила их предотвращения.

- Антивирусный модуль

Функциональность антивируса по проверке файлов на предмет наличия вредоносной составляющей с помощью сигнатурного, эвристического методов анализа.

- Обнаружение аномального поведения

Нетипичные изменения в поведении или базовой конфигурации могут указывать на угрозу. Регистрация таких событий помогает идентифицировать угрозы и предоставлять, например, информацию о том, когда произошел инцидент и какие изменения или последствия произошли в результате вредоносных действий, вызванных обнаруженной направленной атакой и пр.

- Песочница

Некоторые производители в рамках своих EDR-решений поддерживают функциональность песочницы или взаимодействуют с отдельными решениями данного класса. Подозрительные файлы, требующие дополнительного анализа, могут быть автоматически загружены в специально выделенную среду для их безопасного исполнения и вынесения соответствующего вердикта на основании поведения файла. В случае подтверждения факта вредоносности файла песочницей файл сразу может быть заблокирован на всех рабочих станциях в сети.

- Threat Intelligence

В зависимости от конкретного производителя решения ЕDR могут взаимодействовать с собственной Threat Intelegence (TI) и/или сторонними сервисами по предоставлению доступа к TI, позволяя получать данные об угрозах, доверенных объектах и паттернах поведения. Подобное взаимодействие с TI позволяет более оперативно реагировать на глобальные угрозы.

- Другие

Например, использование YARA-правил для сканирования объектов, механизма проверки валидности подписанных сертификатов и пр. Ретроспективный анализ Поиск информации о действиях вредоносных объектов в прошлом, о том, какие системы, машины, файлы подвергались воздействию зловредного кода и прочее – эти данные значительно облегчают процесс комплексного расследования инцидентов.

- Корреляция

EDR позволяет сопоставлять различные данные и события с разных конечных точек в единый инцидент для дальнейшего расследования и реагирования, используя для проведения корреляции получаемую телеметрию в режиме реального времени, исторические данные и вердикты от механизмов обнаружения.

Расследование

Быстрый доступ ко всем данным с конечных точек и к информации об активностях позволяет аналитикам выполнять комплексное расследование и глубокий анализ источников угроз.

EDR может собирать разнообразные данные, например,

Метаданные с конечных точек

- IP, MAC, DNS-имена

- Подключенные USB-устройства

Сетевые данные

- Таблицы DNS и ARP

- Открытые порты и связанные процессы

- Сетевые подключения

- Просматриваемые URL-адреса

Данные процессов

- Потоки и метаданные запущенных процессов

- Службы Windows

- События операционной системы

События доступа к реестру и доступа к диску

Другие данные

- События загрузки DLL

- Активные драйверы устройств и загруженные модули ядра

- Расширение браузера и история

- История команд CMD и PowerShell

EDR консолидирует данные о событиях, последовательность которых привела к обнаружению действующей атаки на конечных точках. Визуализация всей хронологии событий позволяет оперативно расследовать инциденты.

EDR предоставляет подробные сведения о каждой обнаруженной угрозе, например,

- как угроза проникла в инфраструктуру организации;

- список затронутых рабочих станций и серверов;

- информация об изменениях в затронутых атакой конечных точках;

- запускаемые приложения;

- созданные в ходе атаки файлы;

- загруженные файлы и пр.

EDR предоставляет возможность приоритизировать инциденты, в зависимости от критичности событий, путем анализа полученных данных и их корреляции, что позволяет специалистам сосредоточиться в первую очередь на самых релевантных сложным атакам инцидентах и оперативно реагировать на обнаруженные угрозы.

Реагирование

Широкий набор инструментов позволяет специалистам по информационной безопасности просматривать события, оценивать масштаб нарушений и определять все затронутые конечные точки. Решения EDR позволяют обеспечивать сдерживание сложносоставных инцидентов, устраняя угрозы на отдельных конечных точках, и их последствий без воздействия на работу пользователей.

В случае обнаружения вредоносной активности информация об инциденте оперативно передается администратору. Используя централизованную консоль управления, специалист может принять следующие ответные меры:

- остановка работающих вредоносных процессов;

- карантин файлов;

- изолирование зараженных рабочих станций;

- проведение необходимых удаленных действий с файлами и реестром;

- блокировка подключений конечных точек к злонамеренным доменам, URL- и IP-адресам;

- сбор криминалистических артефактов (образ оперативной памяти, образ жесткого диска);

- восстановление рабочих мест в предынфекционное состояние.

Предотвращение

Наличие решений класса EPP, построенных на базе превентивных технологий, ориентированных на обнаружение и автоматическую блокировку известных угроз, очевидно вредоносных объектов, а также части неизвестных угроз, помогают устранить необходимость анализа большого количества инцидентов, которые не имеют отношения к сложным атакам, тем самым повышая эффективность EDR-платформ, направленных на обнаружение сложных угроз. Решения EDR, в свою очередь, могут отправлять вердикты в EPP-решения и тем самым обеспечить действительно комплексный подход к противодействию передовым угрозам.

Интеграция

Решения по обнаружению сложных угроз на конечных точках и реагирования на них, кроме взаимодействия с решениями класса EPP, должны быть способны встраиваться в более широкую инфраструктуру информационной безопасности организаций. Поддержка возможности взаимодействия с существующими средствами ИБ, например, с системами по обнаружению сложных угроз на сети, с песочницей в случае отсутствия встроенной в решение EDR, с инструментами по расследованию и пр. Немаловажно, чтобы решение поддерживало открытый API для интеграции с SIEM/SOC для обогащения этих систем информацией и предоставления дополнительных возможностей для мониторинга и проведения расследований. EDR-решения помогают SIEM, выступая источником логов и событий, предоставляя при этом уже проанализированную и нужную информацию для проведения корреляции с информацией, получаемой от иных источников.

Экспертиза

Разумеется, важно иметь инструменты, необходимые для надлежащего обнаружения и реагирования, однако и этого в наше время становится недостаточно для противостояния современным угрозам, во главе которых стоят люди, руководящие всем процессом подготовки и проведения самых сложносоставных направленных атак. Организации, использующие EDR-решения, также нуждаются в выделенных квалифицированных кадрах. Чтобы постоянно оставаться в курсе нынешнего ландшафта угроз, применять знания для поиска угроз внутри сети и понимать, как эффективно использовать специализированные наборы инструментов, нужна глубокая экспертиза в этой области, как внутренняя, так и внешняя.

Некоторые компании при использовании инструментов по обнаружению и реагированию на передовые угрозы на конечных точках предпочтут задействовать в полном объеме свои собственные ресурсы и только в случае острой необходимости частично привлекать внешних специалистов и использовать сторонние сервисы. В этом случае усиление экспертизы внутри организации может строиться на прохождении различных обучающих программ по повышению квалификации специалистов ИБ, а также путем доступа к информационному порталу угроз, получению потоков данных об угрозах и различных аналитических отчетов, которые обычно предоставляют производители решений по противодействию передовым угрозам.

Для перегруженных или недостаточно укомплектованных специалистами компаний будет привлекательным использовать в большей степени сторонние профессиональные услуги, такие как: сервисы реагирования на инциденты, активный поиск угроз, анализ вредоносных программ, использованных в рамках атаки, сервис по цифровой криминалистике, устранение последствий и иные необходимые экспертные сервисы.

Соответствие

Решения данного класса призваны помочь организациям в соблюдении требований внутренних служб ИБ, внешних регулирующих органов и действующего законодательства в сфере ИБ.

В частности, решения должны быть нацеленными на соответствие требованиям N 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» и указа Президента РФ № 31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации». Тем самым помогать в обнаружении компьютерных атак, в агрегации и анализе информации, установлении причин возникновения инцидентов, реагировании на них, а также ликвидации последствий.

Роль EDR становится еще важнее для тех компаний, которые должны соответствовать требованиям стандартов банковской отрасли, PCI DSS, нормативным требованиям GDPR и др. благодаря включенной функциональности по постоянному мониторингу и записи инцидентов.

Для организаций, у которых остро стоит вопрос необходимости соответствия строгим политикам конфиденциальности по обработке критичных данных, на рынке присутствуют EDR-решения, которые могут предоставлять вариант полностью изолированного режима работы решения, без передачи данных за пределы контролируемого периметра организации.

Краткий обзор EDR-решений, представленных на российском рынке

На западном рынке класс решений EDR уже давно нашел практическое применение, тогда как на российском рынке внедренные решения данного класса встречаются редко и пока являются скорее лишь предметом обсуждения, нежели реально используемым инструментом.

В данный обзор мы включили производителей EDR-решений, которые были оценены аналитическими агентствами на достаточно высоком уровне в своих сравнительных анализах и которые представлены на российском рынке.

Check Point

SandBlast Agent Решение SandBlast Agent от компании Check Point Software Technologies объединяет в себе комплекс продвинутых технологий превентивной защиты (EPP), реагирования, расследования, лечения (EDR) и проактивного (ретроспективного) поиска угроз на конечных станциях (Threat Hunting).

SandBlast Agent является частью единого модульного агентского решения Check Point Endpoint Security, включающего также функции традиционных средств защиты, таких как проверка состояния станции (Compliance), контроль приложений, сетевой активности и защита данных на жестком диске и съемных носителях.

Однако, модули SandBlast Agent может применяться и самостоятельно для защиты от новых угроз, полностью заменяя традиционные антивирусные продукты или дополняя их (интеграция с Kaspersky, Trend Micro, Symantec, и др.)

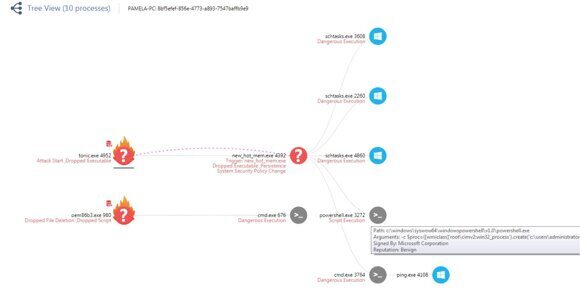

Рисунок 16. Дерево процессов в отчете Forensics от SandBlast Agent

Один агент SandBlast Agent решает все основные задачи EPP+EDR, эффективно сокращая количество возможных инцидентов, время их решения и потенциальный ущерб:

Предотвращение проникновения (даже если станция находится вне контролируемого периметра или не возможна инспекция SSL как при TLS 1.3)

- Проактивная конвертация скачиваемых пользователем документов в браузере в безопасный формат (Threat Extraction). Пользователь мгновенно получает 100% безопасную версию документов (в PDF или исходном формате), пока они проверяются в «песочнице».

- Перехват в браузере и динамический анализ в реальном времени в облачной или локальной «песочнице» всех скачиваемых файлов (Threat Emulation), используя машинное обучение, техники Anti-Evasion и технологию CPU-Level Detection.

- Эвристический анализ содержимого посещаемых пользователем веб-страниц и блокировка новых фишинговых сайтов (ZeroPhishing).

Перехват и блокировка атаки, когда она уже началась

- Раннее обнаружение новых шифровальщиков с помощью приманок и по поведению непосредственно на конечной станции, блокировка вредоносных процессов и автоматическое восстановление зашифрованных файлов, включая подключенные сетевые папки (Anti-Ransomware). Агент анализирует файловые операции, не позволяет внести изменения в MBR или удалить теневые копии. Модуль Anti-Ransomware работает автономно, не требует «песочницы» и постоянного доступа к репутационным сервисам, .

- Блокировка эксплойтов (Anti-Exploit) для приложений, наиболее часто используемых для первоначального взлома: Microsoft Office, Adobe Reader, Flash, браузеры. Если новый эксплоит использует одну из известных техник эксплуатации уязвимости, то встроенная в защищаемый процесс DLL-ловушка терминирует процесс и атака будет остановлена в самом начале.

- Все новые файлы, доставленные на станцию по сети или со съемных носителей, автоматически проверяются в «песочнице» (Threat Emulation). Полученный вердикт позволяет отправить вредоносные файлы в карантин и начать процесс лечения и расследования.

- Anti-Bot проверяет сетевую активность станции (включая DNS, HTTP/S запросы) и автоматически блокирует попытки подключиться к известным серверам злоумышленников (C&C).

- В 2018 году Check Point планирует добавить в SandBlast Agent дополнительный модуль защиты Behavioral Guard, который будет обнаруживать и блокировать новые версии ранее известных семейств вредоносов по поведению на основе машинного обучения.

Автоматическое восстановление рабочей станции и расследование инцидента

- Модуль Forensics автоматически логирует все изменения на рабочей станции (запуск процессов, файловые операции, ключи реестра, сетевая активность), что позволяет в момент срабатывания любой технологии защиты автоматически коррелировать события, определить между ними взаимосвязь, изолировать, откатить выполненные вредоносом изменения и построить детальный отчет для расследования инцидента.

- Интерактивный отчет Forensics генерируется для каждого инцидента в виде веб-сайта. Он визуализирует не только дерево запущенных процессов, параметры запуска и выполненные ими операции, но и такие неявные связи как инъекция кода, автозагрузка через AutoRun или планировщик Windows, раскрывается история команд Shell, PowerShell и запуска различных скриптов.

Импорт сторонних индикаторов (IoC) и Threat Hunting

- SandBlast Agent позволяет использовать данные сторонних сервисов Threat Intelligence (например, FinCERT и ГосСОПКА) для поиска скомпрометированных станций различным индикторам, например, по хешам, IP, DNS-именам и URL.

- «Песочница» SandBlast анализирует файлы с рабочих станций, защищенных агентом, и позволяет импортировать сторонние IoC на языке YARA.

- В случае обнаружения IoC на любой из станций автоматически запускается функционал модуля Forensics, описанный выше.

Подробнее с решением Check Point Sandblast Agentможно ознакомиться здесь или в статьях Технология Check Point SandBlast Zero-Day Protection для предотвращения ранее неизвестных и целевых атак и Защита от вирусов-шифровальщиков при помощи Check Point SandBlast Agent.

Cisco

Advanced Malware Protection Cisco Advanced Malware Protection (AMP) for Endpoints — самостоятельный компонент по обеспечению безопасности конечных устройств нового поколения, предоставляющий усовершенствованную защиту от сложных угроз и являющийся частью распределенной и многокомпонентной системы защиты от вредоносной активности Cisco Advanced Malware Protection, которая включает в себя компоненты для NGFW, NGIPS, почтовых шлюзов, прокси-решений, облачных сред и т. д. Решение обеспечивает непрерывный анализ и расширенную аналитику, а также поддерживает возможность отследить процессы по активностям файлов в прошлом, что позволяет понять объем заражения, выявить исходную причину и произвести восстановление. Такие инструменты, как ретроспективный анализ, взаимосвязь элементов траектории атаки, поиск нарушений с помощью поведенческого анализа, помогают специалистам по безопасности определить масштабы атак и эффективно устранять все угрозы прежде, чем будет нанесен серьезный ущерб.

Рисунок 17. Интерфейс решения Cisco Advanced Malware Protection

Cisco выделяет следующие ключевые функциональные возможности своего решения Cisco AMP:

Предотвращение, обнаружение, реагирование

Решение Cisco AMP обеспечивает полную защиту конечных устройств, от блокирования вредоносных программ в точках входа до обнаружения, изолирования и устранения угроз повышенной сложности в случае обхода первой линии защиты и проникновения вредоноса в систему. Для обнаружения вредоносной активности используется более 10 различных движков — от сигнатур или песочницы до машинного обучения и индикаторов компрометации, от сопоставления потоков устройств и детектирования бесфайловых угроз до обнаружения угроз, использующих легальные возможности ПК (например, PowerShell), и анализа уязвимостей на компьютере, используемых вредоносным кодом.

Углубленный мониторинг и запись

Решение Cisco AMP для конечных устройств предоставляет возможность углубленного мониторинга активностей на уровне исполняемых файлов на всех конечных устройствах, что позволяет быстро обнаруживать сложные вредоносные программы, оценивать масштаб вторжения и незамедлительно принимать меры по устранению. При обнаружении вредоносных действий Cisco AMP отображает сохраненную историю поведения вредоноса: его источник, местонахождение и действия.

Аналитика угроз и технология песочницы

Cisco AMP использует облачную (публичное облако Cisco или частное облако на территории заказчика) аналитику больших объемов данных, постоянно оценивая новые и исторические данные, собираемые в целях выявления скрытых атак. А также использует безопасную среду для выполнения, анализа и тестирования поведения вредоносной программы, помогая обнаруживать ранее неизвестные угрозы, угрозы нулевого дня. Расширенные функции песочницы реализуют автоматизированный статический и динамический анализ файлов, используя более 700 индикаторов поведения, что позволяет выявлять скрытые угрозы

Широкий охват конечных устройств

Cisco AMP защищает конечные точки под управлением Windows, macOS, Android, Linux и iOS. Cisco AMP выполняет часть операций по анализу в публичном или частном облаке, а не на самих конечных устройствах, тем самым не снижая производительность устройств.

Интегрированный центр управления

Cisco AMP автоматически сопоставляет данные о событиях в системе безопасности из разных источников, например, события о вторжении или данные о вредоносах, чтобы помочь командам по обеспечению безопасности связать события с более крупными, скоординированными атаками. Cisco Unity позволяет собирать, анализировать, коррелировать события безопасности от компонентов Cisco AMP for Endpoints, Cisco AMP for NGFW, Cisco AMP for NGIPS, Cisco AMP for Email Security, Cisco AMP for Web Security и пр. Еще один компонент Cisco Visibility позволяет коррелировать данные об угрозах, полученные от Cisco AMP for Endpoints с событиями безопасности от других средств защиты, развернутых в корпоративной сети, а также обогащать их данными из внешних источников Threat Intelligence компании Cisco или из иных источников (например, VirusTotal). Для интеграции с решениями сторонних производителей (например, SIEM) Cisco AMP4E обладает развитым API.

Подробнее с решением Cisco Advanced Malware Protection можно ознакомиться здесь.

Cyberbit EDR

Cyberbit EDR — система обнаружения и реагирования для конечных устройств, которая обнаруживает и предотвращает появление неизвестных угроз, в том числе программ-вымогателей, за считанные секунды, а также предоставляет расширенные возможности для проведения экспертизы и обнаружения различных угроз. Благодаря машинному обучению, анализу вредоносных программ, поведенческой аналитике и больших массивов данных по событиям на ИТ-сети Cyberbit EDR может быстро находить угрозы, с которыми не справляются традиционные системы ИБ, и автоматизировать процесс обнаружения угроз, экономя при этом рабочее время аналитиков.

Рисунок 18. Интерфейс решения Cyberbit EDR

Cyberbit выделяет следующие функциональные преимущества в отношении своего решения Cyberbit EDR:

Обнаружение неизвестных целевых атак в реальном времени

Платформа Cyberbit EDR использует алгоритмы машинного обучения, которые обеспечивают возможность обнаружения целевых атак, которые не удается определить с помощью традиционных средств ИБ. Автоматизируя в значительной степени процесс обнаружения следов атак, недокументированных вложений, что помогает ИБ-аналитикам экономить время на расследование.

Анализ угроз

Анализ угроз с помощью инструментов анализа Big Data и экспертизы обеспечивает быстрый доступ к предварительно обработанным детализированным данным для более эффективного контроля и быстрого обнаружения.

Быстрое реагирование, профилактика и борьба с программами-вымогателями

Cyberbit EDR позволяет аналитикам легко и быстро реагировать на несанкционированные действия конкретного конечного устройства или целой сети. Платформа автоматически обнаруживает и блокирует программы-вымогатели, предотвращает шифрование и обеспечивает резервное копирование важных данных, прежде чем будет нанесен ущерб.Тем самым позволяет сократить время, отводимое на процесс ручного анализа, за счет просмотра всего сюжета инцидента, осуществляемого с целью выявления его первопричины и принятия ответных действий и предупредительных мер.

Повышение эффективности работы команды

Cyberbit EDR определяет приоритет угроз, отфильтровывает ложные срабатывания и визуализирует результаты автоматизированного поиска угроз, для возможности эффективного реагирования на наиболее актуальные угрозы, с минимальным отвлечением специалистов.

Открытая и настраиваемая платформа

Cyberbit предоставляет расширенный API для настройки пользовательских интерфейсов, дополнительных функций, и импорта/экспорта данных в продукты сторонних разработчиков.

Подробнее с решением Cyberbit EDR можно ознакомиться здесь.

FireEye Endpoint Security

FireEye Endpoint Security — защита рабочих станций от современных киберугроз. Обеспечивает сотрудников информационной безопасности надежным инструментом для обнаружения, анализа и расследования инцидентов в кратчайшие сроки по сравнению с традиционными подходами. Решение позволяет быстро и точно принимать меры относительно событий на конечных станциях, а также позволяет объединить активности, которые производятся на уровне сети и на уровне рабочих мест, что позволяет сократить временные затраты на восстановление в связи с инцидентом информационной безопасности.

Рисунок 19. Интерфейс решения FireEye Endpoint Security

Основные функциональные возможности, которые FireEye выделяет в своем решении FireEye Endpoint Security:

Мониторинг и подтверждение угроз

- подтверждение угроз, обнаруженных сетевыми устройствами путем корреляции их с событиями на рабочих станциях;

- мониторинг всех хостов на предмет угроз, обнаруженных в периметре или идентифицированных другими платформами безопасности;

- запрос необходимых данных с конечной станции вплоть до полного образа диска (RAW) конечной станции;

- обеспечение непрерывной защиты информации за пределами корпоративной сети, даже при отсутствии доступа к интернету.

Блокирование угроз

- блокирование взломанных рабочих станций для немедленного прерывания атаки;

- блокирование угроз, как с известной сигнатурой (AV), так и неизвестных по техникам эксплойта (ExploitGuard);

- обеспечение доступа к системе для расследования инцидента безопасности с возможностью гарантировать нормальную работу рабочей станции с доверенными IP-адресами.

Интеграция с другими платформами

FireEye FireEye Endpoint Security использует индикаторы компрометации (IOC), полученные с других платформ FireEye (Email Security, Network Security, File Content Security, Malware Analysis), для оперативного обнаружения атак на конечных станциях. В процессе постоянного мониторинга всех рабочих станций, решение FireEye Endpoint Security позволяет коррелировать уведомления с сетевых устройств с событиями на рабочих местах.

Подробнее с решением FireEye Endpoint Security можно ознакомиться здесь.

Обзор решения FireEye Endpoint Security.

Kaspersky Endpoint Detection and Response

Kaspersky Endpoint Detection and Response (Kaspersky EDR) от «Лаборатории Касперского» — решение по обнаружению и реагированию на передовые киберугрозы на конечных точках. Решение предназначено для проведения глубокого анализа состояния рабочих станций и серверов. Направлено на поиск признаков возникновения инцидентов, дальнейшего их централизованного расследования и применения оперативных мер по сдерживанию распространения сложных угроз. Kaspersky EDR помогает выявить сложные угрозы, максимально быстро восстановить работоспособность затронутых рабочих станций и серверов, что позволяет сократить стоимость ликвидации инцидента и убытки от простоя.

Kaspersky EDR может поставляться как отдельный продукт, так и в рамках расширения функциональных возможностей решения Kaspersky Security для бизнеса (Kaspersky Endpoint Security). Тем самым обеспечивается полный цикл защиты конечных точек, начиная от автоматического блокирования менее комплексных угроз до обнаружения и реагирования на продвинутые угрозы, без необходимости установки дополнительных агентов. Также может работать совместно с сертифицированным ФСТЭК России и ФСБ России специализированным решением по противодействию передовым угрозам и целенаправленным атакам на сети Kaspersky Anti Targeted Attack, предоставляя заказчикам единую специализированную платформу по противодействию целенаправленным атакам и передовым угрозам. Поддерживает многоуровневый контроль возможных точек проникновения в инфраструктуру включая не только сеть, почту, веб-ресурсы, но и конечные точки. Kaspersky Anti Targeted Attack и Kaspersky EDR построены на единой технологической платформе, на одной инсталляционной базе и управляются из унифицированного интерфейса. Используется единая база вердиктов и механизмов обнаружения, единый центр анализа целенаправленных атак с возможностью корреляции событий и ретроспективного анализа, что позволяет существенно сократить время на поиск и устранение сложносоставных угроз.

Рисунок 20. Интерфейс решения Kaspersky Endpoint Detection and Response

«Лаборатория Касперского» выделяет следующие функциональные возможности и преимущества своего решения Kaspersky Endpoint Detection and Response:

Передовые возможности обнаружения на основе машинного обучения

Подсистема машинного обучения и анализатор целенаправленных атак (Targeted Attack Analyzer) в Kaspersky EDR позволяют выявлять отклонения в поведении рабочих станций и процессов от исходного значения нормального поведения. А также позволяет соотносить вердикты от разных технологий анализа (антивирусный движок, IoC-сканирование, передовая песочница, Yara-правила, поиск угроз (Threat Hunting), Threat Intelligence и др.) с ретроспективными данными и телеметрией, поступающей в режиме реального времени. Тем самым формируется многоуровневый подход к анализу угроз и выявлению потенциальных вторжений или уже развивающихся целенаправленных атак.

Сбор данных и контроль

Kaspersky EDR помогает специалистам ИБ собирать и анализировать огромные объемы информации, так или иначе связанной с безопасностью рабочих станций и серверов, не снижая производительности работы пользователей конечных устройств. Полученные с помощью решения сведения об инцидентах безопасности позволяют быстро принимать необходимые меры по реагированию.

Адаптивное реагирование

Kaspersky EDR поддерживает ряд автоматизированных ответных мер: сдерживание инцидентов, прерывание процессов, карантин и восстановление из карантина, удаление вредоносных объектов, восстановление работоспособности и пр. Оперативные меры по реагированию на инциденты уменьшают их негативное влияние на бизнес-процессы, сокращают время простоев и пр.

Активный поиск угроз

Kaspersky EDR в режиме реального времени ищет признаки инцидентов по централизованной базе угроз и индикаторы компрометации (IoC) на каждом рабочем устройстве сети. За счет автоматизации ключевых задач по выявлению угроз и реагированию на них упрощает расследование и управление инцидентами. Вместо пассивного ожидания уведомлений специалисты могут самостоятельно искать и блокировать угрозы, проверяя конечные устройства на аномалии и нарушения безопасности. А также могут воспользоваться круглосуточным сервисом от «Лаборатории Касперского» по мониторингу и реагированию на инциденты Kaspersky Managed Protection и доступом к порталу глобальной базы аналитических данных об угрозах Kaspersky Threat Intelligence Portal.

Поддержка полностью локального исполнения решения для изолированных сетей, соблюдение требований

Kaspersky EDR включает локально размещаемую передовую песочницу, которая позволяет автоматически извлекать объекты с рабочих мест для глубокого анализа, работая параллельно с другими продвинутыми механизмами обнаружения. При необходимости строгого соответствия ИБ-требованиям в вопросе обработки критичных данных, «Лаборатория Касперского» может поставлять полностью изолированное решение без потери качества обнаружения, предоставляя локальную базу угроз, все преимущества облачной Threat Intelligence, без передачи данных за пределы корпоративного контура.

Также Kaspersky EDR позволяет вести постоянный мониторинг и запись инцидентов, что в совокупности позволяет соблюдать строгие требования, выставляемые внешними и внутренними регуляторами, а также в частности быть нацеленным на соответствие №187-ФЗ и ГосСОПКА.

Подробнее с решением Kaspersky Endpoint Detection and Response можно ознакомиться здесь или в обзоре Kaspersky Threat Management and Defense (KTMD). Часть 1 — Основные возможности и Часть 2 — Сценарии использования.

Microsoft Advanced Threat Protection в Защитнике Windows

Advanced Threat Protection (ATP) в Защитнике Windows обеспечивает профилактическую защиту от угроз, позволяет обнаруживать атаки и выявлять угрозы, в том числе эксплойты нулевого дня, используя современные возможности анализа поведения и машинного обучения. А также предоставляет функциональность по расследованию и реагированию. Advanced Threat Protection (ATP) в Защитнике Windows глубоко интегрирован в операционную систему Windows 10 и не требует агента. Датчики поведения конечных точек, встроенные в Windows 10, собирают и обрабатывают поведенческие сигналы из операционной системы (например, процессы, реестр, файлы и сетевые подключения) и передают эти данные в изолированный облачный экземпляр ATP в Защитнике Windows.

Рисунок 21. Интерфейс решения Advanced Threat Protection в Защитнике Windows

Microsoft выделяет следующие функциональные возможности и преимущества своего решения Advanced Threat Protection (ATP) в Защитнике Windows:

Определение расширенных атак

Поддержка возможности поиска атак, которые преодолели традиционные средства защиты (обнаружение после взлома). Использование больших данных, машинного обучения и уникальной оптики Microsoft по всей экосистеме Windows позволяет преобразовывать поведенческие сигналы в аналитические данные для выявления угроз и дальнейших оповещений с предложениями рекомендуемых действий по реагированию.

Расследования и устранение последствий

Возможность в визуальном режиме изучать следы вторжения на конечных точках и оценки масштаба взлома, а также оперативно выполнять поиск и анализ исторических данных с клиентских устройств (до 6 месяцев). Полученные дополнительные сведения с любого компьютера при расследовании способствуют более оперативному реагированию на угрозы и предотвращению повторного заражения.

Встроенная база данных аналитики угроз

Система анализа угроз, созданная специалистами Microsoft совместно с предоставленной аналитикой угроз партнерами, позволяет ATP в Защитнике Windows определять используемые злоумышленниками средства, приемы и процедуры и формировать оповещения, как только в собранных данных датчиков будут появляться какие-то сомнительные признаки.

Взаимодействие

ATP в Защитнике Windows работает с существующими технологиями защиты Windows на конечных точках, таких как антивирусная программа Защитник Windows, AppLocker и Device Guard в Защитнике Windows. Поддерживается также одновременная работа со сторонними решениями безопасности и продуктами защиты от вредоносных программ.

Подробнее с решением Advanced Threat Protection (ATP) в Защитнике Windows можно ознакомиться здесь.

Palo Alto Networks Traps

Palo Alto Networks Traps — это решение, способное предотвращать атаки с использованием эксплойтов, вредоносных исполняемых файлов еще до выполнения каких-либо злонамеренных действий на рабочих станциях и серверах.

При попытке атаки агенты Traps на рабочих станциях сразу же блокируют злонамеренные операции, завершают процесс и информируют о предотвращении угрозы. Далее Traps собирает подробные аналитические данные, включающие название вредоносного процесса, состояние памяти во время блокировки и другую информацию и предоставляет отчеты.

Рисунок 22. Интерфейс решения Palo Alto Networks Endpoint Security Manager (консоль управления агентами Traps)

Palo Alto Networks выделяет следующие функциональные преимущества в отношении своего решения Traps:

Защита от вредоносных исполняемых файлов

Traps позволяет не только защититься от эксплойтов, скрытых в файлах данных или запускаемых по сети, но и использует комплексный подход для предотвращения запуска вредоносных исполняемых файлов. Механизм Traps для защиты от вредоносных программ сочетает ограничения на базе политик, анализ файлов в песочнице WildFire™ и защитные модули, которые позволяют избежать запуска вредоносных исполняемых файлов, например криптолокеров. Одновременное использование всех методов значительно повышает уровень защиты от вредоносных программ.

Анализ и предотвращение запуска исполняемых файлов с помощью WildFire

Интеграция с WildFire позволяет задавать детализированные параметры запуска и одновременно использовать динамические политики безопасности с автоматическим анализом неизвестных исполняемых файлов. Если на рабочей станции появился новый исполняемый файл, Traps может незамедлительно отправить хеш-код файла в WildFire для идентификации. Если WildFire сообщит о том, что файл является вредоносным, Traps предотвратит его запуск и не позволит этому файлу нанести какой-либо ущерб. Поскольку загружать файлы в WildFire может как Traps, так и межсетевые экраны нового поколения, происходит эффективный обмен данными об угрозах.

Также благодаря интеграции с облаком песочниц WildFire клиентам доступна обширная экосистема по анализу угроз, участники которой ежедневно загружают в нее более миллиона образцов и обмениваются информацией о новых угрозах нулевого дня со всем миром. За счет автоматической загрузки и анализа неизвестных исполняемых файлов возможно анализировать каждый новый исполняемый файл на рабочей станции.

Модули защиты от вредоносных программ

Если вредоносный файл все-таки запустился, его действия все равно можно заблокировать при помощи модуля защиты от вредоносных программ. В отличие от модулей предотвращения эксплойтов, защитные модули выполняют поиск стандартных алгоритмов, используемых многими типами программ-злоумышленников. Например, они предотвращают внедрение вредоносного кода в доверенные приложения.

Сбор аналитических данных

Обширную информацию можно получить при помощи агента Traps. Агент постоянно записывает подробные сведения по каждому запускаемому процессу. Кроме того, агент выдает предупреждения при обнаружении попыток остановить работу Traps, удалить программу или иным образом вмешаться в ее функционирование. После предотвращения атаки с рабочей станции можно собрать дополнительную информацию, например, сделать снимок памяти и зафиксировать действия, предпринятые вредоносным кодом. Сделав снимок, Traps выполняет вторичный анализ содержания инцидента и ищет в памяти возможные следы злонамеренных действий.

Защита любых приложений от эксплойтов

За счет того, что решение Traps отслеживает техники работы эксплойтов, а не сигнатуры отдельных экземпляров кода, оно может позволить пользователям обеспечить безопасность сотен специализированных приложений.

Простота управления и минимальные затраты ресурсов

Агент может оставаться полностью незаметным для конечных пользователей, не снижая производительности и не затрагивая работу программ.

Важно, что решение Traps не требует постоянно его обновлять, т. к. выполняет обнаружение именно техник эксплуатации уязвимостей, а новые техники атак обнаруживают 1-2 раза в год.

Дополнительно отметим, что компания Palo Alto Networks недавно приобрела израильскую компанию Secdo и планирует использовать их решение по выявлению угроз и реагированию на киберинциденты на конечных точках для усиления своего решения Traps и также для усиления позиции на рынке.

Подробнее с решением Traps можно ознакомиться здесь.

Symantec Advanced Threat Protection

Symantec Advanced Threat Protection (ATP: Endpoint) — решение по защите от сложных и целенаправленных угроз на уровне конечных точек, обеспечивающее полный цикл безопасности от предотвращения простых угроз до обнаружения и реагирования на более сложные:

- Блокировка угроз на различных этапах атаки с минимальным числом ложных срабатываний

- Выявление аномалий и расследование подозрительных событий

- Оперативное отражение комплексных атак и последствий от них на всех конечных точках

ATP: Endpoint использует функции EDR, встроенные в продукт Symantec Endpoint Protection (SEP), без необходимости установки дополнительных агентов. Для обнаружения сложных комплексных атак в ATP: Endpoint применяются передовые технологии машинного обучения и поведенческого анализа, минимизирующие число ложных срабатываний и открывающие доступ к ресурсам глобальной сети анализа угроз GIN (Global Intelligence Network). Функциональность SEP Deception, позволяющая имитировать фейковую активность на хостах с целью приманки и обнаружения целевых атак, доступна в рамках лицензии на решение SEP.

ATP: Endpoint — это часть платформы Advanced Threat Protection (ATP), которая дает возможность сопоставлять данные от других модулей по мониторингу сети и электронной почты (ATP: Endpoint, ATP: Network и ATP: Email) и автоматически устанавливать взаимосвязи между событиями для выявления сложносоставных угроз.

Все компоненты решения ATP имеют также возможность отправки подозрительных файлов на анализ в облачную (Symantec CYNIC) или внутреннюю (Symantec Blue Coat) песочницу (Network Sandbox), что позволяет получать оперативную информацию по zero-minute атакам, а также синхронизировать поток данных по неизвестным угрозам между решениями безопасности внутри компании.

ATP: Endpoint позволяет аналитикам не только быстро находить и изолировать зараженные конечные точки, но и исследовать угрозы с использованием локальных ресурсов или облачной изолированной среды. Непрерывная запись всех действий на конечных точках позволяет точно знать, что на них происходит, и запрашивать информацию в режиме реального времени. Решение позволяет очень быстро удалить вредоносные программы и связанные с ними артефакты с зараженных конечных точек.

Рисунок 23. Интерфейс решения Symantec Advanced Threat Protection (ATP: Endpoint)

Symantec выделяет следующие функциональные преимущества в отношении своего решения Symantec Advanced Threat Protection (ATP: Endpoint):

Аналитика угроз

Объединяет глобальные телеметрические данные, полученные из источников аналитических данных о кибербезопасности, с локальными данными клиента на уровне конечных точек, сетей и электронной почты, что позволяет успешно обнаруживать атаки, которые невозможно выявить стандартными методами. Технология сопоставления данных Synapse объединяет аналитическую информацию из различных контрольных точек для выявления зараженных систем, требующих незамедлительного устранения угроз.

Обеспечивает быстрый поиск любых артефактов атак, при необходимости подозрительные файлы могут быть извлечены из любой конечной точки для дальнейшей проверки.

Расследование подозрительных событий

Symantec EDR ведет постоянный анализ подозрительных действий, чтобы не упустить угрозы, которые все же смогли обойти предыдущие линии обороны. Сочетая возможности глобальной сети анализа угроз со знанием локальной конфигурации конечных точек, Symantec EDR предоставляет подробные сведения о каждой просочившейся угрозе. Symantec EDR автоматически отслеживает появление индикаторов компрометации (IoC) и предупреждает специалистов по безопасности, что на организацию предпринята целенаправленная атака. Кроме того, аналитики имеют возможность искать конкретные артефакты, проверять все конечные точки на наличие определенных IoC, включая графическую иллюстрацию взаимосвязей таких индикаторов между собой.

Визуализация и быстрое исправление

Централизованное представление всей необходимой информации об атаке без необходимости выполнять поиск вручную. Поддержка быстрого устранения составных компонентов атаки, включая задействованные файлы, электронные адреса, IP-адреса веб-сайтов, содержащих вредоносный код. Поддерживается возможность вести черные списки и помещать конечные точки в карантин. После обнаружения вредоносного кода Symantec EDR быстро удаляет все компоненты атаки или блокирует их исполнение на всех конечных точках. Поддерживается возможность изолирования зараженных конечных точек, а также настройка запрета на внутренние и/или внешние коммуникации.

Подробнее с решением Symantec Advanced Threat Protection (ATP: Endpoint) можно ознакомиться здесь и здесь.

Выводы

Рабочие станции и серверы в наше время продолжают оставаться самыми популярными точками проникновения в инфраструктуру злоумышленниками при организации ими направленных атак. Популярных систем класса Endpoint Protection Platform (EPP), которые создавались во времена совершенного другого ландшафта угроз и были направлены в основном на предотвращение массовых атак, уже становится недостаточно. Эти решения не ориентированы на противодействие сложным и комплексным угрозам на конечных точках, что свидетельствует о необходимости дополнительных инвестиций в специализированные продукты класса Endpoint Detection and Response (EDR) для расширенного обнаружения на базе передовых технологий и последующего реагирования на найденные сложные угрозы. Только совместное использование этих двух технологий и баланса между собственной экспертизой и использованием сторонних сервисов позволит организациям добиться действительно высоких показателей защиты своих конечных устройств и тем самым повысить безопасность компании в целом в эпоху быстро растущего числа и сложности передовых угроз и целенаправленных атак.

Источник ►