Эволюция PAM: от минимальных привилегий и «just in time» к нулевым постоянным привилегиям (ZSP) 10.05.2023 16:19

Эволюция PAM: от минимальных привилегий и «just in time» к нулевым постоянным привилегиям (ZSP) 10.05.2023 16:19В последние 2-3 года латентное противостояние в информационном пространстве превратилось сначала в активные боевые действия, а затем в полномасштабную кибервойну. Сегодня, имея в своем распоряжении целый арсенал различных инструментов и техник, хакеры способны проникнуть практически в любую сеть. Об этом свидетельствуют многочисленные исследования, результаты пентестов и новостные ленты.

По результатам пентестов, проводимых Positive Technologies в 2021-2022 годах, «96% протестированных организаций не защищены от проникновения внешнего злоумышленника… 100% исследованных организаций не защищены от установления внутренним злоумышленником полного контроля над ИТ-инфраструктурой… Получить доступ во внутреннюю сеть проверенных организаций в среднем оказалось возможно за 5 дней и 4 часа, а на то, чтобы получить максимальные привилегии в инфраструктуре организации, требуется еще 5 дней». В среднем за 9 дней экспертам Positive Technologies удалось реализовать 89% недопустимых событий, обозначенных организациями, таких как доступ к учетным записям топ-менеджеров организаций, хищение денежных средств, остановка ключевых бизнес-процессов.

Исследование Positive Technologies подтверждает давно известный факт: если хакер с неограниченным временем и навыками захочет проникнуть в вашу сеть, он или она, скорее всего, сможет сделать это в 100 процентах случаев, и вы ничего не сможете сделать, чтобы остановить его. Однако в реальной жизни цель злоумышленников заключается не в том, чтобы проникнуть в ИТ-инфраструктуру, а в получении контроля над объектами ИТ-инфраструктуры и доступа к данным. Для этого они стремятся повысить свои права, получить привилегии администратора. Злоумышленники, как правило, идут по пути наименьшего сопротивления, поэтому «сложности» с получением привилегированных прав с высокой степенью вероятности заставят хакера переключиться на другой, более доступный объект.

Для управления правами используются IdM-решения, которые, как и PAM, относятся к более широкому классу решений IAM. Часто возникает соблазн использовать IdM для управления и привилегированными правами, но в действительности IdM не может решить всех задач управления привилегированным доступом.

Почему IdM-решения не подходят для управления расширенными привилегиями

Основная задача IdM — наделить пользователя полномочиями, необходимыми для реализации его бизнес-функций. Среди этих бизнес-функций могут быть и управление ИТ-инфраструктурой компании. IdM определяет профиль пользователя и наделяет его расширенными привилегиями, но реализация этих привилегий требует более точного контроля. Необходимо не только наделить привилегиями, но и ограничить возможность их реализации в рамках минимальных необходимых прав, инструментов и периода времени.

Это то, чего требует регулятор в мерах защиты информации, в частности для реализации меры «УПД 5. Назначение минимально необходимых прав и привилегий пользователям, администраторам и лицам, обеспечивающим функционирование информационных систем».

Объем этих минимально необходимых прав и привилегий, конечно, оставляется на усмотрение владельца системы, но в современных условиях чем выше степень детализации доступа, тем безопаснее работа с инфраструктурой. К тому же часть привилегированных учетных записей не входит в зону управления IdM.

IdM не располагает полной картиной всех привилегированных учетных записей и учетных данных. Они могут быть разбросаны по различным серверам и ИТ-системам, как локальные учетные записи, часть из них интегрирована в API-интерфейсы для межмашинного взаимодействия, различные команды могут отдельно управлять ими локально.

Для финансовых организаций дополнительным требованием регулятора является осуществление визуального контроля за действиями пользователя при реализации расширенных привилегий и их записи для последующего разбора. В случае обнаружения ненадлежащего использования привилегированных данных требуется инструмент блокировки сеанса. Службы каталогов могут, конечно, регистрировать действия пользователей на уровне логов безопасности, серверы Windows ведут учет событий в системе, однако их возможностей недостаточно для решения этой задачи, особенно при большом числе параллельных сеансов привилегированного доступа.

ИТ-команды часто используют общие учетные записи root в Linux-системах или встроенные учетные записи администратора в Windows-системах для локального управления. Доступ к ним обычно имеют все администраторы. Совместное использование учетных записей не позволяет определить, кто именно выполнил те или иные действия, что усложняет контроль и аудит.

При этом в соответствии с требованием регулятора разделение полномочий пользователей и однозначная идентификация пользователей, выполняющих привилегированные действия, является необходимой мерой обеспечения безопасности значимых объектов и ГИС.

В последнее время вместе в переходом на Linux значительно возросла доля использования SSH-ключей при управлении инфраструктурой, казалось бы это безопасно, но как правило, эти ключи выдаются один раз и используются годами, поэтому остро встала проблема обеспечения жизненного цикла этих ключей: их выпуск, ротация и своевременный отзыв. По мере роста компании растет и ее ИТ инфраструктура, количество SSH-ключей увеличивается, многие из них уже не используются или забыты, но все еще валидны и могут быть использованы злоумышленниками для получения контроля над важной системой. Когда компании управляют привилегированными учетными данными без применения специализированных решений, часто используется одна парольная фраза на разных хостах или один и тот же ключ SSH продолжительное время. Это означает, что один скомпрометированный ключ может быть отправной точкой для «путешествия» по всей ИТ-инфраструктуре компании.

Еще одна проблема, с которой сталкиваются компании, не имеющие PAM, — удаленный доступ поставщиков ИТ- решений и подрядчиков. Сам доступ защищен системами удаленного доступа, но кто его использует? Известен целый ряд нашумевших инцидентов, отправной точкой которых стала компрометация партнерского доступа или цепочки поставки. Предоставив привилегированные данные сторонней компании, нельзя быть уверенным в том, что удаленный доступ используется надлежащим образом, поставщик не делится учетными данными, соблюдает парольную политику и удаляет учетные записи сотрудников, покинувших компанию. И здесь важно не только обеспечить защиту на входе в сеть, но и контролировать что именно делают удаленные пользователи.

Какую из этих задач может решить IdM?

Поэтому для управления привилегиями необходимо использовать решения класса Privileged Access Management, PAM, специализированные решения управления привилегированным доступом.

Традиционные PAM-системы

Инструменты управления привилегированным доступом возникли более 20 лет назад, их традиционный функционал сформировался к середине 2010-х годов. Первые решения этого класса были нацелены на хранение паролей и управление правами доступа к конфиденциальным данным, затем появился функционал для записи и контроля действий администраторов. Сегодня считается, что зрелый PAM должен уметь обнаруживать привилегированные учетные записи, управлять их учетными данными, хранить учетные данные, контролировать доступ к ним и вести запись сеансов привилегированного доступа.

Рис. 1. Традиционное PAM-решение Источник – Moris J. Haber «Privileged Attack Vectors: Building Effective Cyber-Defense Strategies to Protect Organizations»

Успешная стратегия PAM предлагает безопасный и оптимизированный метод авторизации и мониторинга всех привилегированных пользователей для всех ресурсов. Это дает компаниям следующие преимущества:

-

Предоставление привилегий пользователям только для ресурсов, доступ к которым согласован.

-

Устранение необходимости для привилегированных пользователей знать данные привилегированных учетных записей.

-

Персонифицированный доступ с использованием совместной учетной записи.

-

Централизованное и быстрое управление привилегированным доступом ко всем физическим и виртуальным ресурсам, как локальным, так и облачным.

-

История и аудит привилегированного доступа посредством записи сеансов, регистрации нажатий клавиш.

-

Оперативное реагирование на нарушения путем регистрации действий привилегированных пользователей, которые являются индикаторами компрометации.

Все эти преимущества использования специализированных инструментов управления привилегированным доступом значительно уменьшают для злоумышленника вероятность получить привилегированный доступ и перемещаться незамеченным, что снижает остроту проблемы привилегий как вектора атаки.

Постоянный привилегированный доступ

Традиционные PAM-системы обладают двумя существенными недостатками.

Во-первых, они предоставляют постоянный привилегированный доступ. Password vault по сути является хранилищем паролей от постоянных учетных записей. Это значит, что административные привилегированные учетные записи имеют бессрочные права на выполнение особо важных задач. Постоянные привилегии часто приводят к тому, что пользователь обладает большим объемом привилегий, чем это необходимо. Например, для сброса пароля или изменения конфигурации сетевого оборудования не требуются привилегии администратора домена, возможности которого выше, чем это требуется для решения данной задачи. Или администратор, сменивший подразделение, сохраняет свои привилегии, не нужные в текущей роли. Если такая учетная запись когда-либо будет скомпрометирована или неправильно использована, она предоставит значительные привилегии злоумышленникам. При этом такие скомпрометированные записи могут существовать достаточно продолжительное время. В 2014 году в одном американском исследовании приводились такие цифры: 80 % скомпрометированных учетных записей существуют больше года. Для снижения этого риска применяется периодическая ротация паролей PAM-системой, а в идеале — сброс пароля от привилегированной учетной записи после каждого сеанса доступа.

Во-вторых, они предоставляют доступ к серверу или ИТ-ресурсу. В основе их работы лежит контроль доступа на основе ролей (RBAC), реализованных в ИТ-системе, который обычно предоставляет широкий спектр привилегий. Зависимость от ролевой модели целевой системы и, часто, отсутствие возможности создавать кастомные роли оставляют под ударом значительную поверхность атаки. Традиционный PAM предоставлял доступ в полном объеме в соответствии с ролями по принципу «все или ничего».

Рост компаний и усложнение их ИТ-инфраструктур сделал задачу контроля растущей поверхности атаки на привилегии очень сложной. Это запустило эволюцию PAM-решений, и с 2019 года на зарубежных рынках стали активно говорить о динамическом управлении привилегиями на основе подхода «just in time», JIT, «точно в срок», а в последние 2-3 года — о нулевых минимальных привилегиях, Zero standing privileges, ZST.

От Just in Time к Zero Standing Privileges

Идея подхода «just in time» заключается в том, что для снижения самих рисков кибератак и сокращения поверхности атак нужно сокращать объем постоянных привилегий.

Источник – обзор Gartner «Reduce Risk Through a Just-in-Time Approach to Privileged Access Management»

Для сокращения объема постоянных привилегий в среде необходимо рассмотреть три аспекта: операционное поле — кому и какие разрешения предоставляются, инструментарий — каким образом они применяются и время — когда и на какой срок они предоставляются. Предполагается, что доступ к привилегированным административным учетным записям должен предоставляться только в тот момент, когда они необходимы, и в минимальном объеме. Таким образом регулируется не только кто и куда должен иметь доступ, но и какие конкретные действия он может предпринимать в рамках назначенного временного окна доступа — принцип “4К: Кто? Куда? Когда? и Как?” Это позволяет полноценно реализовать предоставление наименьших необходимых привилегий и снизить риски, создаваемые чрезмерно широкими привилегиями. Логическим продолжением подхода «just in time» является принцип нулевых постоянных привилегий, Zero Standing Privileges (ZSP).

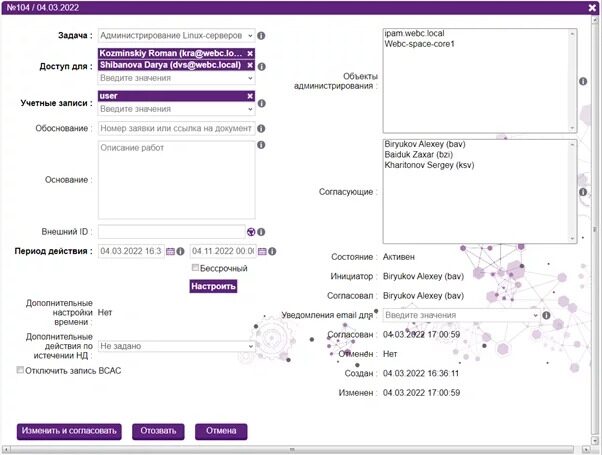

Zero Standing Privileges — это термин, введенный аналитиками Gartner для описания целевого состояния привилегированного доступа в организации, при котором минимален риск кражи учетных данных, злоупотребления привилегиями, нарушения, потери данных и несоответствия требованиям регуляторов. Нулевые постоянные привилегии предполагают, что привилегии не только предоставляются исключительно тогда, когда они необходимы, но и существуют только тогда, когда они необходимы. Для этого вместо одной «сверх привилегированной» учетной записи администратора с концентрированными привилегиями создаются административные учетные записи для конкретных видов операционной деятельности: администратор веб-сервера, администратор ОС, администратор БД. В нашей системе sPACE PAM это реализовано через оригинальную систему нарядов-допусков. Такой механизм позволяет усовершенствовать процесс управления привилегиями, не добавляя административную нагрузку офицеру безопасности, так как согласование допуска к конкретной операции в рамках детализированной задачи администрирования может делегироваться владельцам ИТ-систем. Степень детализации доступа определяется конкретным бизнес-сценарием: администрирование конкретного ресурса или настройка определенной подсистемы, например.

Рисунок 3. Пример реализации модели «just in time» и ZSP в sPACE PAM. Форма запроса наряда-допуска — разрешения на доступ к конкретному ресурсу для решения конкретной задачи определенному пользователю с заданными привилегиями на конкретный период

Очевидно, что не все привилегированные учетные записи можно «разбить» на учетные записи с меньшим объемом прав; root или встроенную учетную запись администратора домена, например, «разбить» нельзя, но можно исключить или сильно ограничить к ним доступ. Поэтому невозможно полностью устранить постоянные привилегии, и для большинства организаций наилучшим вариантом окажется подход «just in time», а изоляция постоянных привилегий в защищенной среде реализации привилегий (бастион-хосте) и предоставление к ним доступ только на время сеанса реализует модель доступа ZSP в таком варианте.

Эволюция управления привилегированным доступом идет в направлении динамического управления привилегиями, управления в режиме «just in time» и нулевых постоянных привилегий. Мировые лидеры рынка PAM в последнее время совершенствуют свои решения с учетом данного подхода. О поддержке ZSP заявляют BeyondTrust, SSH, Fudo Security, Arcon. Новые же продукты, появившиеся на рынке в последние годы, в том числе и наша система sPACE PAM, изначально исповедуют этот принцип.

Традиционные PAM-решения, созданные для изолированных ИТ-систем, успешно решали свою задачу при защищенном периметре корпоративной инфраструктуры. Современный уровень развития систем связи и высокая распределенность сотрудников компании привели к практически полному размыванию периметра и, как результат, к огромному увеличению поверхности атаки, что делает задачу гарантированной защиты ИТ-инфраструктуры практически нереализуемой. Все современные инструменты ИТ-безопасности нацелены не на митигацию рисков, а на практическое снижение рисков и угроз безопасности. Наиболее эффективным способом для этого является снижение поверхности атаки, что позволяет более эффективно использовать инструменты ИТ-безопасности. Подходы «just in time» и «zero standing privileges» позволяют значительно сократить поверхность атаки на привилегии, минимально воздействуя на рабочие процессы и максимально используя существующие инвестиции в управление привилегиями в компании.