Данные пользователей Discord были раскрыты после взлома службы поддержки компании 05.06.2023 12:15

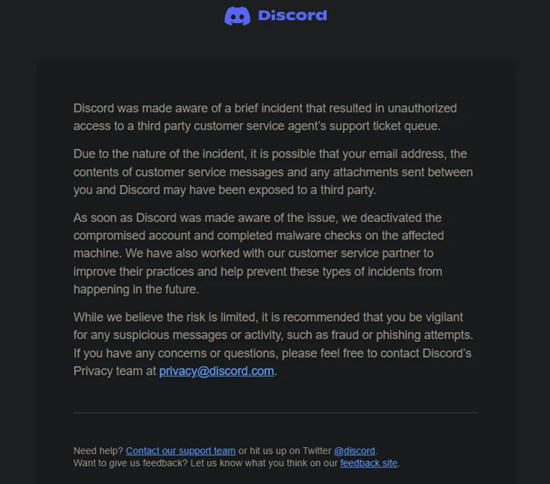

Данные пользователей Discord были раскрыты после взлома службы поддержки компании 05.06.2023 12:15Discord уведомил своих пользователей об утечке данных, которая произошла после взлома учетной записи стороннего агента поддержки. После компрометации этой учетки злоумышленники получили доступ к системе в которой хранятся:

-

адреса электронной почты пользователей;

-

сообщения и запросы, которыми пользователи обменивались со службой поддержки Discord;

-

вложения, отправленные как часть запросов.

Discord устранил проблему со взломанной учетной записью агента поддержки, отключив ее после обнаружения инцидента и проверив заражённый компьютер на наличие вредоносных программ.

«В связи с характером инцидента возможно, что ваш адрес электронной почты, содержание сообщений службы поддержки клиентов и любые вложения, отправленные между вами и Discord, могли быть раскрыты третьей стороне», — говорится в письмах Discord, отправленных пострадавшим пользователям.

Компания заявила, что риск дальнейших атак минимален, и порекомендовала следить за любыми подозрительными действиями, такими как попытки мошенничества или фишинговые атаки.

Ситуацию прокомментировал операционный директор Web Control Игорь Базелюк:

Имеющаяся информация не позволяет судить о глубине проникновения злоумышленников и неозвученных последствиях кибератаки, однако факт несанкционированного доступа к ИТ-системам с чувствительной информацией, а тем более содержащих клиентские данные, несет для компании существенные риски и подрывает доверие пользователей. Данная проблема наиболее актуальна в случае предоставления доступа к ИТ-инфраструктре внешним подрядчикам.

Такие риски можно минимизировать посредством использования PAM системная этого у них есть ряд возможностей:

-

Хранение привилегированных учетных данных в PAM-системе и их незнание привилегированными пользователями позволяет защитить доступ к управлению ИТ-системами с нескомпрометированными привилегиями

-

Персонифицированный доступ с использованием совместной учетной записи (разделяемые привилегированные учетные данные) позволяет определить источник атаки

-

Запись сессий привилегированного доступа (запись сеансов, фиксация логов нажатия клавиатуры и мыши) позволяет быстро разобраться в несанкционированных действиях и устранить последствия инцидента

-

Контроль вводимых команд позволяет оперативно контролировать неправомерные действия пользователей

sPACE PAM предоставляет дополнительные возможности, которые снижают риски и последствия несанкционированного доступа:

-

Доступ пользователям предоставляется с использованием принципа «минимальных привилегий». Это означает отсутствие у пользователя избыточных прав и предоставление только тех прав, которые необходимы для решения конкретной задачи

-

Привилегии пользователям предоставляются только для тех ИТ-ресурсов, доступ к которым согласован. Это позволяет минимизировать поверхность атаки и сократить перечень доступных целевых систем

-

Предоставляется не прямой доступ к целевым системам а доступ к RemoteApp сессии, запускаемой в защищенной среде. Это позволяет защитить целевые системы от возможных вредоносных программ, имеющихся на рабочей станции пользователя